Если с покупкой все более менее понятно, то как быть с продажей?

Платформа

В первую очередь следует выбрать и зарегистрироваться на платформе. У каждой из них есть свои отличия и особенности, поэтому окончательное решение остается за вами. Главное, на что необходимо обратить внимание - это наличие Ethereum.

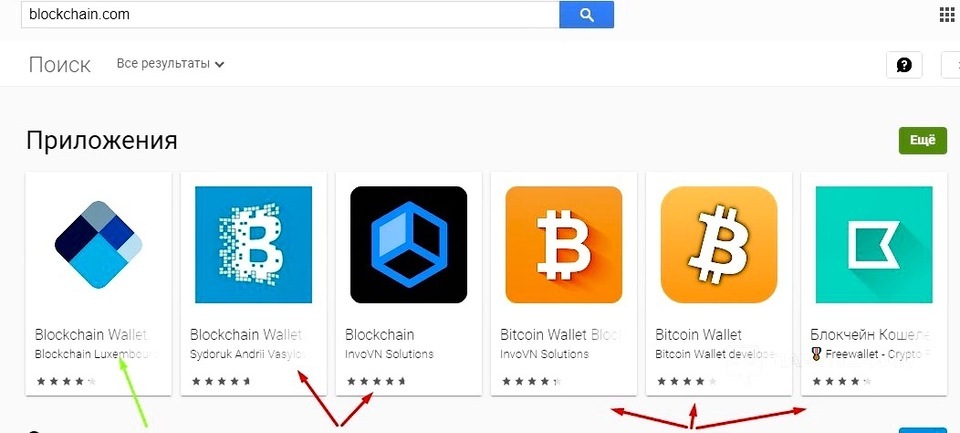

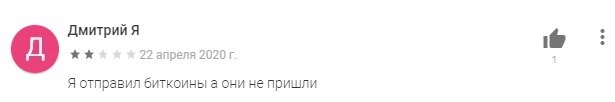

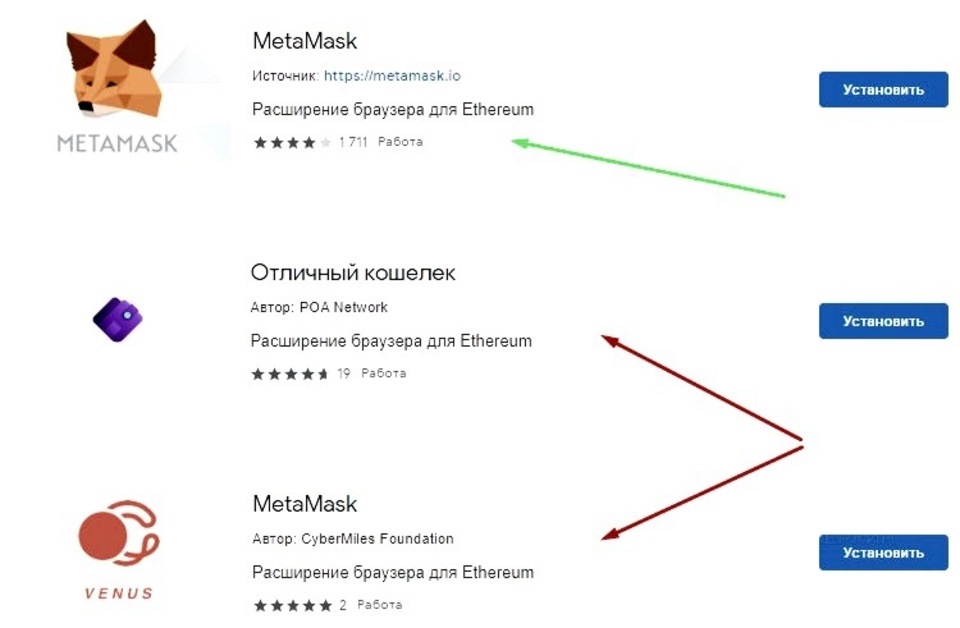

Кошелек

Затем нужно открыть свой Ethereum кошелек. Лучшими NFT-кошельками единогласно признают:

- Metamask

- AlphaWallet

- Trust Wallet

- Coinbase Wallet

- Enjin

А теперь самое главное - продвижение:

Создайте блог про NFT

Главное, что вы должны знать про продвижение NFT, так это то, что оно напрямую взаимосвязано с продвижением вашего блога, т.е. вы должны продвинуться в соц. сетях перед тем, как начать продавать NFT. "Впаривать" аудитории свои токены не нужно, поначалу вы должны в стать проводником для них в мир невзаимозаменяемых токенов, так как до сих пор многие люди не имеют ни малейшего понятия, что это такое.

Запомните, что клиент никогда не купит то, о чем он не знает, поэтому взгляните на это с другой стороны, вспомните, когда вы первый раз узнали про NFT, что вам было интересно. Расскажите им,

что такое NFT, метавселенная, про отличие от другой криптовалюты, самые дорогие токены, зачем нужно инвестировать в NFT и как их можно купить и продать. Чем больше образовательного контента на первых порах, тем лучше же для вас.

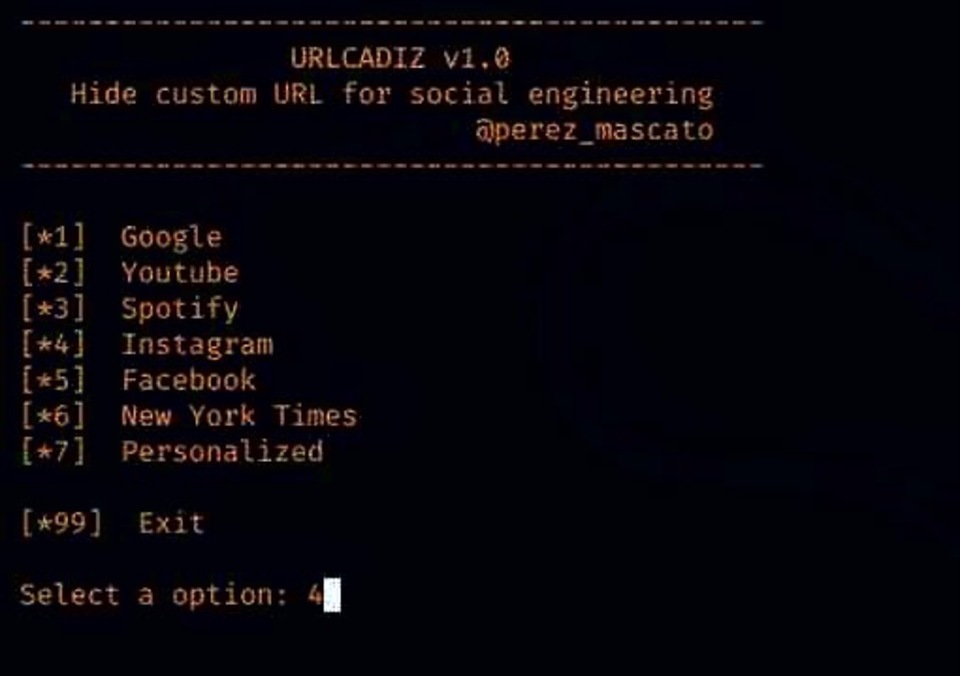

Где вести свой блог? Не стоит заводить аккаунты во всех социальных сетях, так как это слишком энергозатратно, достаточно сосредоточиться на 4 основных платформах, там вы сможете найти свою целевую аудиторию:

- Instagram

- Twitter

- BitCoinTalk

- Telegram

Расположив к себе подписчиков и став для них неким экспертом в области NFT, вы сможете быстрее продать свои токены в дальнейшем.

Покупайте рекламу

Иногда единожды удачно купленная реклама стоит года тщетных попыток продвинуть аккаунт. Не думайте, что, создав блог, к вам полетят тысячи подписчиков. К сожалению, так бывает, но очень редко, чаще всего продвижение стоит денег.

Но для того, чтобы не спустить эти деньги на ветер, найдите подходящего инфлюенсера, который в своем аккаунте расскажет про ваш замечательный блог.

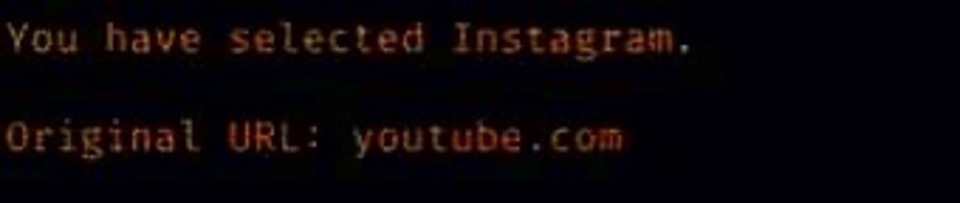

Важно, чтобы тематика ваших аккаунтов совпадала (он рассказывает про биткоины, а вы про NFT), в противном случае после такого продвижения подписчиков не прибавится. Если не хотите заморачиваться с поиском инфлюенсера, то настройтесь таргетинговую рекламу в Instagram. Ключевым словом является "таргетинговая", т.е. реклама для тех людей, которые были бы заинтересованы в покупке NFT в данный момент. Это легко делается с помощью инструментов в инстаграме.

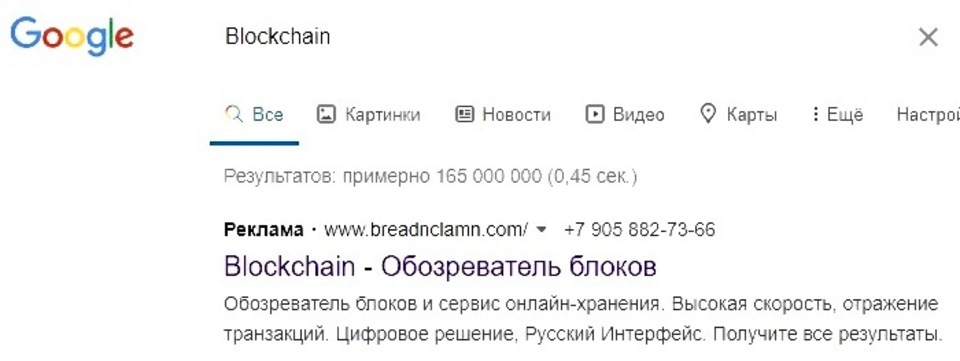

SEO

Повысьте свою узнаваемость с помощью SEO (приемы, которые помогают поднять вас в топ рейтинга поисковых систем). Как вы собираетесь продавать NFT, если ваше имя не отображается в результатах поиска? Данный шаг очень важен, если вы хотите, чтобы клиенты вас могли найти самостоятельно.

Если вы не дружите с поисковой оптимизацией, то не раздумывая, обратитесь к SEO-специалистам.

Самопиар

Как только вы наберете N-количество подписчиков, время действовать. Расскажите клиентам про тему ваших NFT, что вы создали, какие проекты вы готовите. Делайте акцент на контент-маркетинге, так это поможет деликатно ознакомиться потенциальных покупателей с вашими токенами. Сделать самопиар ненавязчивым можнос помощью нескольких уловок:

- Краткость - сестра таланта. Не пишите длинные статьи, их никто не будет читать, ваша задача - передать суть несколькими предложениями. А еще пытайтесь выражать мысли простым языком без использования заумных фраз и прочих сложностей;

- Используйте слова- триггеры (с призывами). Что-то вроде "Получите бесплатный NFT", "Только сегодня скидка 50 %". Это действительно работает.

- Срочность. Внушите подписчикам, что ваше предложение ограничено, сказав, что скидка действует только сегодня или предложение истекает через час. Этот способ будет работать в том случае, если вы не будете злоупотреблять им.

- Красивый визуал. Это особенно актуально для инстаграма. Позаботьтесь о ярких картинках, инфографике и коротких роликах, тогда ваш пост не останется без внимания.

И, конечно же, не забывайте про дружеский настрой, будьте с подписчиками на одной волне, спрашивайте, что им было бы интересно, отвечайте на их вопросы.

NFT-маркетплейсы

Чтобы продать NFT, вы должны разместить их на нескольких маркетплейсах как на платформах, специализирующихся исключительно на NFT, та и на универсальных площадках. Чем чаще покупатели будут видеть ваши NFT, тем выше шанс, что их купят.

Список самых популярных NFT-маркетплейсов:

- Foundation - для диджитал-арта;

- MakersPlace - для компьютерной графики;

- SuperRare - для цифровых произведений искусства;

- OpenSea - для предметов искусства, фото, музыки, спортивных карточек и коллекционных гифок;

- Rarible - для коллекционных крипто-предметов;

- Enjin — для активов блокчейна;

- KnownOrigin - для редких коллекционных предметов искусства;

- MythMarket - для коллекционных карточек.

Прокачайте PR

Распространяйте информацию о своих NFT по крупным информационным площадкам, СМИ. Если нет конкретной договоренности с изданием, напишите пресс-релиз, расскажите о своих токенах и разошлите журналистам. Не ждите, что к вам постучаться в дверь с просьбой взять у вас интервью - будьте тем кто сам стучиться во все двери, стараясь ухватиться за любую возможность.

Оптимизируйте коэффициент конверсии - CRO

Все ранее перечисленное должно давать положительный эффект на конверсию, иначе ни в контент-маркетинге, ни в PPC-рекламе смысла нет. Поэтому постоянно контролируйте показатели конверсии и меняйте стратегию продвижения, если они падают, а не повышаются.

Чтобы повысить доверие к вам - публикуйте отзывы клиентов, продумывайте подачу контента (о чем конкретно писать, на каких площадках размещать, в какие дни публиковать). Таким образом, вы должны продумать каждую деталь, чтобы ваше дело принесло плоды.

Итог

Пока другие только узнают о существовании NFT, будьте теми, кто поможет им разобраться во всех тонкостях невзаимозаменяемых токенов. Не бойтесь неудач, грамотно выстраивайте свой бизнес план, дабы их избежать. Удачи!

Интересно узнать, как заключенный смог стать успешным NFT- художником, заработав миллион? - Читайте

здесь.