- Регистрация

- 12.07.2022

- Сообщения

- 7

- Реакции

- 4

Слышали ли вы про такие виды информационных атак, как Baiting, Honey Trap, Scareware, Water Holing, Quid pro Quo? В этой статье мы рассмотрим их и ряд других, в том числе различные виды фишинга, а также приведём громкие примеры атак.

Все эти действия хакеры предпринимают с одной целью — завладеть личными данными пользователей.

И для начала о том, что объединяет все эти виды атак...

Нередко атаки с использованием средств социальной инженерии происходят в два этапа. Сначала хакеры исследуют предполагаемую жертву, чтобы собрать необходимую справочную информацию. Именно на этом этапе хакер пытается завоевать доверие жертвы. А после успешных попыток наладить «добрые» отношения киберпреступник, используя различные уловки, вытаскивает из жертвы конфиденциальную информацию (например, пароли и IP-адреса).

О разных типах таких уловок мы сейчас и поговорим.

Также фишинговая атака может быть спланирована таким образом, что после перехода на поддельный сайт у жертвы возникнут другие неприятности: например, на компьютер установится вредоносное шпионское ПО или будет зависать система из-за атаки программы-вымогателя. В ряде случаев хакеры довольствуются получением информации о кредитной карте жертвы или другими личными данными для получения финансовой выгоды. Но бывает, что фишинговые электронные письма отправляются для получения регистрационной информации сотрудника или других данных для дальнейшей расширенной атаки на конкретную компанию.

Есть несколько типов фишинговых кибератак. Это такие разновидности, как целевой, голосовой, СМС-фишинг, а также «китобойный» (по описанию будет понятно, почему он так называется) и клон-фишинг.

Пример, который частично относится и к «китобойному» фишингу: в марте 2019 года генеральному директору британской энергетической компании позвонил человек, который говорил точно таким же голосом, как и его президент. Собеседник был настолько убедительным, что генеральный директор перевёл 243 тысячи долларов «венгерскому поставщику» на банковский счет, который на самом деле принадлежал мошеннику.

Самая крупная атака подобного типа, причём не только фишинговая, а и вообще с использованием средств социальной инженерии, была совершена гражданином Литвы Эвалдасом Римасаускасом против двух крупнейших веб-корпораций мира: Google и Facebook. Римасаускас и его команда создали фальшивую компанию и выдавали себя за производителя компьютеров, который работал с Google и Facebook. Римасаускас также открыл банковские счета на имя компании. В результате веб-гиганты понесли суммарный ущерб на сумму более 120 миллионов долларов.

А вот ещё один нашумевший случай: китайский производитель запчастей для самолётов FACC потерял почти 60 миллионов долларов в результате аферы, когда мошенники выдавали себя за высокопоставленных руководителей и обманом заставляли сотрудников переводить им средства. После инцидента FACC потратила ещё несколько миллионов, пытаясь в суде выбить компенсацию со своего генерального директора и финансового директора. Представители компании утверждали, что руководители не внедрили надлежащую систему контроля внутренней безопасности, однако в иске FACC было отказано.

Таким образом, хакеры копируют форму корпоративного электронного письма, создавая почти идентичный образец: вот только такое письмо отправляется не с настоящего, а с похожего адреса. Тело письма выглядит так же, как и в тех письмах, которые пользователь уже получал от этой организации, однако ссылки в письме заменяются на вредоносные. Кроме того, изобретательные преступники могут даже объяснить жертве, почему она снова получает «то же самое» сообщение.

Фактически такие письма преследуют единственную цель: «социальные хакеры» пытаются заставить получателя раскрыть личную или финансовую информацию путём нажатия на ссылку в письме, в результате чего пользователь перенаправляется на внешне похожий, но контролируемый преступниками сайт, предназначенный для кражи личной информации.

Свежий пример клон-фишинга: в январе 2022 года была совершена масштабная атака, целью которой было хищение учётных данных с сервиса Office 365. Хакерам удалось успешно имитировать сообщения от Министерства труда США (DoL). Это атака является наглядным примером того, насколько эффективными становятся попытки фишинга. В данном случае адреса с реальным доменом dol.gov подменялись адресами с предварительно купленных мошенниками доменов dol-gov.com и dol-gov.us. При этом фишинговые электронные письма успешно проходили через шлюзы безопасности целевых организаций. В электронных письмах использовались официальные атрибуты DoL, а сами письма были написаны профессионально, приглашая получателей принять участие в торгах по государственному проекту. Инструкции по торгам были включены в трёхстраничный PDF-файл со встроенной кнопкой «Заявиться». При переходе по ссылке жертвы перенаправлялись на фишинговый сайт, который выглядел идентично реальному сайту DoL. Сайт поддельных торгов предлагал пользователям ввести свои учетные данные Office 365 и даже отображал сообщение об ошибке после первого ввода. Таким образом гарантировалось, что жертва введёт свои учетные данные дважды, что уменьшало вероятность ошибочного ввода.

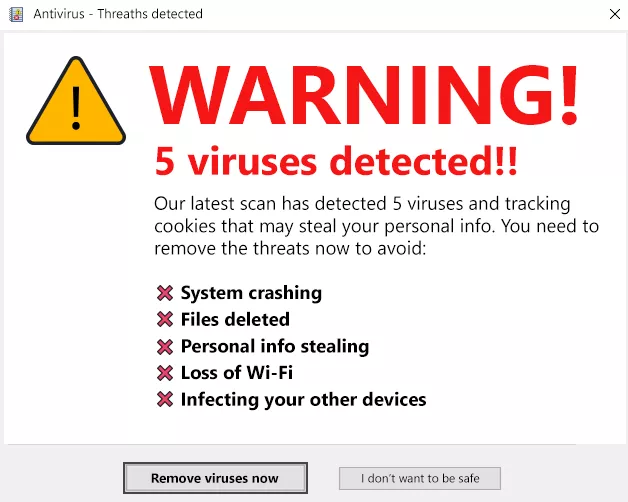

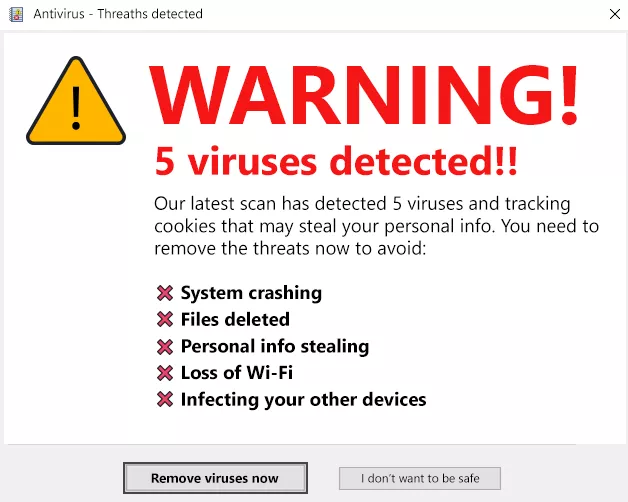

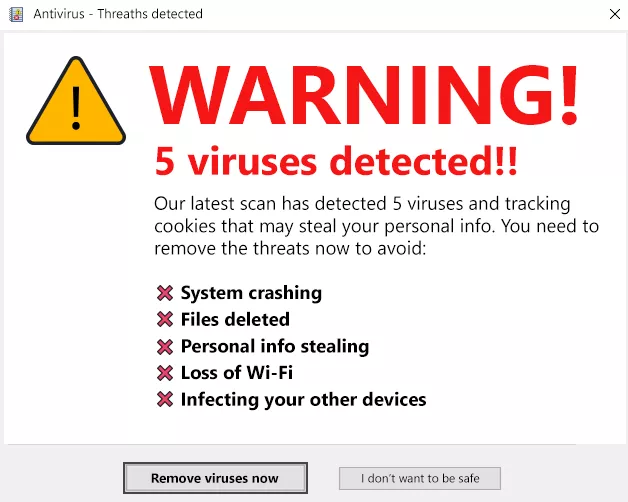

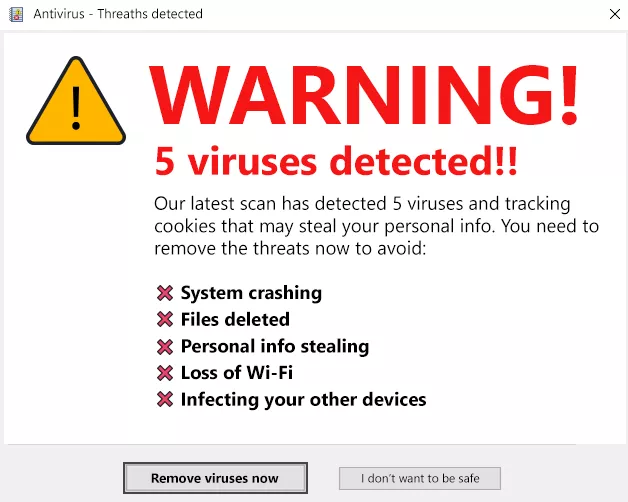

Суть этого типа атак заключается в том, что жертву пугают (чаще всего всплывающими окнами при посещении взломанных мошенниками сайтов), заставляя думать, что её компьютер заражён вредоносным ПО или же имеет случайно загруженный нелегальный контент. Через некоторое время, когда хакер понимает, что жертва созрела, он предлагает решение этой фиктивной проблемы. Однако на самом деле та программа, которая предлагается жертве под видом антивируса, представляет собой вредоносное ПО, целью которого является хищение личной информации пользователя. Таким образом, создатели «пугалок» используют технологию внушения, вызывая страх пользователя и подталкивая его к установке поддельного антивирусного программного обеспечения.

Хакеры изучают уязвимости сайтов «целевой группы» и внедряют туда вредоносное ПО, обычно спрятанное в JavaScript или прямо в HTML коде. Этот вредоносный код перенаправляет «добычу» с сайтов целевой группы на другой, где установлены вредоносное ПО или реклама. Теперь вирусы готовы заражать компьютеры, как только жертвы будут заходить на скомпрометированные сайты.

Все эти действия хакеры предпринимают с одной целью — завладеть личными данными пользователей.

И для начала о том, что объединяет все эти виды атак...

Что такое социальная инженерия и как она работает

Социальная инженерия — это способы манипулирования людьми с целью получения от них конфиденциальной информации. Информация, которую ищут хкеры, может быть разной, но чаще всего это банковские реквизиты, а также пароли от учётных записей. Кроме того, киберпреступники могут попытаться получить доступ к компьютеру жертвы, чтобы установить там вредоносное программное обеспечение, помогающее извлекать любую информацию. И здесь хакеры используют разнообразный арсенал социальной инженерии, ведь куда легче получить от человека желаемое (персональные данные), завоевав его доверие. Это значительно более удобный путь, чем прямой взлом чьего-либо аккаунта: использовать слабости пользователей гораздо проще, чем пытаться найти уязвимость сервиса или программного обеспечения.Нередко атаки с использованием средств социальной инженерии происходят в два этапа. Сначала хакеры исследуют предполагаемую жертву, чтобы собрать необходимую справочную информацию. Именно на этом этапе хакер пытается завоевать доверие жертвы. А после успешных попыток наладить «добрые» отношения киберпреступник, используя различные уловки, вытаскивает из жертвы конфиденциальную информацию (например, пароли и IP-адреса).

О разных типах таких уловок мы сейчас и поговорим.

Виды атак с использованием социальной инженерии

Известно более десяти видов таких атак, а если учесть комбинированные способы, часть из которых мы тоже рассмотрим, то их число насчитывает уже несколько десятков.Фишинг (Phishing)

Эти атаки активно эксплуатируют человеческий фактор для сбора учётных данных или для распространения вредоносных программ. Можно сказать, что фишинг — это мошенническое использование электронных коммуникаций для обмана и получения выгоды от пользователей. Чаще всего с помощью фишинговых атак хакеры пытаются получить такую конфиденциальную информацию, как логины и пароли, данные кредитных карт, сетевые учётные данные.Также фишинговая атака может быть спланирована таким образом, что после перехода на поддельный сайт у жертвы возникнут другие неприятности: например, на компьютер установится вредоносное шпионское ПО или будет зависать система из-за атаки программы-вымогателя. В ряде случаев хакеры довольствуются получением информации о кредитной карте жертвы или другими личными данными для получения финансовой выгоды. Но бывает, что фишинговые электронные письма отправляются для получения регистрационной информации сотрудника или других данных для дальнейшей расширенной атаки на конкретную компанию.

Есть несколько типов фишинговых кибератак. Это такие разновидности, как целевой, голосовой, СМС-фишинг, а также «китобойный» (по описанию будет понятно, почему он так называется) и клон-фишинг.

Целевой фишинг (Spear Phishing)

Такие атаки похожи на обычный фишинг, однако нацелены они на конкретного человека или организацию. Поэтому сначала хакеры собирают подробную информацию о своих целях, чтобы затем присылать электронные письма, которые выглядят максимально правдоподобно. У людей часто не возникает и мысли, что фишинговое письмо пришло из ненадёжного источника. Целевой фишинг можно назвать более продвинутой версией обычного, поскольку он требует гораздо более солидной подготовки. По этой причине защититься от такой атаки обычными техническими средствами крайне сложно. А кроме того, лицо, подвергающееся целевому фишингу, в большинстве случаев не является реальной целью преступников — их конечной целью обычно становится корпоративная сетевая инфраструктура, получив контроль над которой, хакеры извлекут из этого финансовую выгоду.Голосовой фишинг (Vishing, Voice Phishing)

В этом случае хакеры используют телефон для сбора личной и финансовой информации жертвы. Например, хакер может представиться сотрудником банка или страховой компании и, под предлогом рекламы новых услуг, постепенно выведывать личные данные собеседника. Так, «вишеры» могут заставать своих жертв врасплох, предлагая им получить кредит на крайне выгодных условиях. А поскольку такого рода услуги часто связаны с разглашением личной финансовой информации, то, если хакер сможет убедить жертву в законности своего предложения, человек может даже не заподозрить подвоха и передать преступнику конфиденциальную информацию.Пример, который частично относится и к «китобойному» фишингу: в марте 2019 года генеральному директору британской энергетической компании позвонил человек, который говорил точно таким же голосом, как и его президент. Собеседник был настолько убедительным, что генеральный директор перевёл 243 тысячи долларов «венгерскому поставщику» на банковский счет, который на самом деле принадлежал мошеннику.

Смишинг (Smishing, SMS-фишинг)

Для этого вида фишинговых атак задействуются мобильные устройства. Жертве приходит сообщение якобы с номера банка. В сообщении обычно содержится некоторая пугающая информация (см. раздел Scareware ниже), а затем предлагается решение проблемы. Классический пример: с лицевого счёта жертвы будто бы осуществлено нецелевое списание средств, поэтому человеку предлагается перейти по ссылке на страницу банка (разумеется, поддельную) или перезвонить по указанному номеру телефона (тоже контролируемому мошенниками). Также людям приходят сообщения с просьбой помочь пострадавшим от какого-либо стихийного бедствия, но чтобы помочь, нужно оставить свои личные данные. Особо хитрые хакеры могут таким образом месяцами «доить» своих жертв, регулярно снимая небольшие суммы, чтобы не настораживать людей.«Китобойный» фишинг (Whale Phishing)

Это фишинговая атака, нацеленная конкретно на топ-менеджера крупной компании. Поэтому-то она и называется «китобойной», ведь жертва оценивается высоко, а украденная информация будет куда более ценной, чем та, которую могут предложить мошенникам обычные сотрудники компаний. А поскольку жертвами в данном случае выбираются высокопоставленные люди, преступники действуют соответствующим образом: например, присылают сообщения юридического характера или предлагают обсудить серьёзные финансовые вопросы.Самая крупная атака подобного типа, причём не только фишинговая, а и вообще с использованием средств социальной инженерии, была совершена гражданином Литвы Эвалдасом Римасаускасом против двух крупнейших веб-корпораций мира: Google и Facebook. Римасаускас и его команда создали фальшивую компанию и выдавали себя за производителя компьютеров, который работал с Google и Facebook. Римасаускас также открыл банковские счета на имя компании. В результате веб-гиганты понесли суммарный ущерб на сумму более 120 миллионов долларов.

А вот ещё один нашумевший случай: китайский производитель запчастей для самолётов FACC потерял почти 60 миллионов долларов в результате аферы, когда мошенники выдавали себя за высокопоставленных руководителей и обманом заставляли сотрудников переводить им средства. После инцидента FACC потратила ещё несколько миллионов, пытаясь в суде выбить компенсацию со своего генерального директора и финансового директора. Представители компании утверждали, что руководители не внедрили надлежащую систему контроля внутренней безопасности, однако в иске FACC было отказано.

Клон-фишинг (Clone Phishing)

Принцип этой фишинговой атаки заключается в том, что хакер отправляет поддельное электронное письмо, замаскированное под обычное, причём адрес, с которого было отправлено письмо, очень похож на один из тех, которые используют известные и надёжные источники (например, Mail.crop вместо Mail.corp). То есть фишинговые электронные письма выглядят так, будто их прислал ваш банк или провайдер услуг, и его сотрудники просят предоставить вашу личную информацию.Таким образом, хакеры копируют форму корпоративного электронного письма, создавая почти идентичный образец: вот только такое письмо отправляется не с настоящего, а с похожего адреса. Тело письма выглядит так же, как и в тех письмах, которые пользователь уже получал от этой организации, однако ссылки в письме заменяются на вредоносные. Кроме того, изобретательные преступники могут даже объяснить жертве, почему она снова получает «то же самое» сообщение.

Фактически такие письма преследуют единственную цель: «социальные хакеры» пытаются заставить получателя раскрыть личную или финансовую информацию путём нажатия на ссылку в письме, в результате чего пользователь перенаправляется на внешне похожий, но контролируемый преступниками сайт, предназначенный для кражи личной информации.

Свежий пример клон-фишинга: в январе 2022 года была совершена масштабная атака, целью которой было хищение учётных данных с сервиса Office 365. Хакерам удалось успешно имитировать сообщения от Министерства труда США (DoL). Это атака является наглядным примером того, насколько эффективными становятся попытки фишинга. В данном случае адреса с реальным доменом dol.gov подменялись адресами с предварительно купленных мошенниками доменов dol-gov.com и dol-gov.us. При этом фишинговые электронные письма успешно проходили через шлюзы безопасности целевых организаций. В электронных письмах использовались официальные атрибуты DoL, а сами письма были написаны профессионально, приглашая получателей принять участие в торгах по государственному проекту. Инструкции по торгам были включены в трёхстраничный PDF-файл со встроенной кнопкой «Заявиться». При переходе по ссылке жертвы перенаправлялись на фишинговый сайт, который выглядел идентично реальному сайту DoL. Сайт поддельных торгов предлагал пользователям ввести свои учетные данные Office 365 и даже отображал сообщение об ошибке после первого ввода. Таким образом гарантировалось, что жертва введёт свои учетные данные дважды, что уменьшало вероятность ошибочного ввода.

Scareware (пугалка)

Суть этого типа атак заключается в том, что жертву пугают (чаще всего всплывающими окнами при посещении взломанных мошенниками сайтов), заставляя думать, что её компьютер заражён вредоносным ПО или же имеет случайно загруженный нелегальный контент. Через некоторое время, когда хакер понимает, что жертва созрела, он предлагает решение этой фиктивной проблемы. Однако на самом деле та программа, которая предлагается жертве под видом антивируса, представляет собой вредоносное ПО, целью которого является хищение личной информации пользователя. Таким образом, создатели «пугалок» используют технологию внушения, вызывая страх пользователя и подталкивая его к установке поддельного антивирусного программного обеспечения.

Baiting (приманка)

Весьма оригинальный метод социальной инженерии, когда расчёт делается на один из самых распространённых человеческих пороков — любопытство. Суть приманки в том, что хакер намеренно оставляет заражённые вредоносным ПО устройства (например, USB-накопители) в местах, где их обязательно найдут (например, в курилке офисного здания). Жертва заглатывает эту нехитрую наживку и вставляет флешку компьютер, в результате чего происходит автоматическая установка вредоносных программ в систему. Ещё один вид наживок распространяется через интернет. Потенциальным жертвам предлагается заманчивая реклама, которая на самом деле ведёт на вредоносные сайты или побуждает пользователей загружать заражённое вредоносным ПО приложение — чаще всего, разумеется, «бесплатное». Кроме того, хакеры нередко комбинируют приманки со Scareware-атаками, только на этот раз «пугалки» настоящие, ведь компьютер уже заражён.Water-Holing («водопой»)

Название полностью отражает суть атаки, только «вода» здесь — отравленная. Используя сетевые уязвимости, хакер пытается скомпрометировать определённую группу людей, заражая сайты, которые они посещают и которым доверяют. Объектами атак типа «водопой» нередко становятся популярные сайты, которые называют «целевой группой» (target group). Своих жертв киберпреступники, практикующие Water holing (другое название: Watering hole), называют «целевой добычей» (target prey), и чаще всего в роли такой добычи выступают сотрудники государственных учреждений или крупных организаций.Хакеры изучают уязвимости сайтов «целевой группы» и внедряют туда вредоносное ПО, обычно спрятанное в JavaScript или прямо в HTML коде. Этот вредоносный код перенаправляет «добычу» с сайтов целевой группы на другой, где установлены вредоносное ПО или реклама. Теперь вирусы готовы заражать компьютеры, как только жертвы будут заходить на скомпрометированные сайты.